우리가 공격할 pc를 먼저 가상으로 하나 만들자.

괜히 실제 pc를 공격하다가 문제가 생길 수 있다.

마소에서 가상으로 하나 만들것이다.

Google Drive - 바이러스 검사 경고

Google Drive에서 파일에 바이러스가 있는지 검사할 수 없습니다 MSEdge-Win10-VMware.7z(6.7G) 파일이 너무 커서 바이러스 검사를 할 수 없습니다. 그래도 파일을 다운로드하시겠습니까?

drive.usercontent.google.com

여기서 다운 받고 다운 받은 파일 내에서 파일을 복사해 외부 폴더로 빼내라.

이후 vmware에서 open virtual machine으로 실행해라

이렇게 나온다.

실행후 비밀번호는 Passw0rd!이다.

이 윈도우는 우리가 사용하는 칼리랑 같은 NAT 네트워크를 사용하게 된다.

다시 칼리로 돌아와서 같은 네트워크에 연결된 기기를 확인하는 방법을 살펴보자

이 사진에 보이는 거처럼 이 컴퓨터의 ip주소는 192.168.254.129이다.

그리고 이제 같은 서브넷에 있는 ip에만 엑세스할 수 있다.

서브넷은 192.168.254.0 부터 시작해서 192.168.254.254에 끝날 것이다.

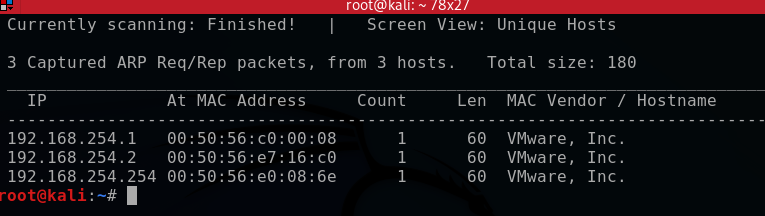

이건 netdiscover로 같은 서브넷의 있는 모든 연결된 기기들을 보여주는 것이다.

<칼리에 무선 어댑터 연결하기>

무선 어뎁터를 연결하지만 이더넷을 사용할 때는

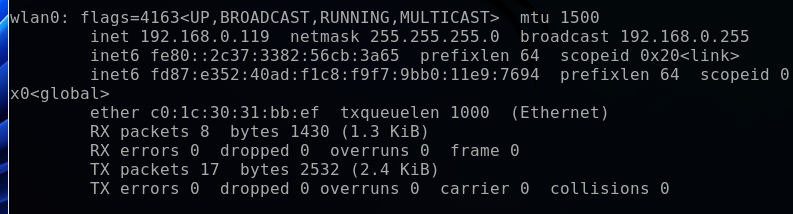

이제 와이파이에 접속을 하면

이렇게 아이피 주소가 생긴다.

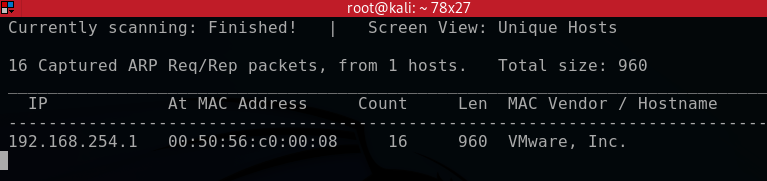

이제 위에서 한것처럼 netdiscover -r 192.168.0.1/24 를 입력하자

이렇게 동일한 서브넷을 이용하는 기기들을 보여준다.

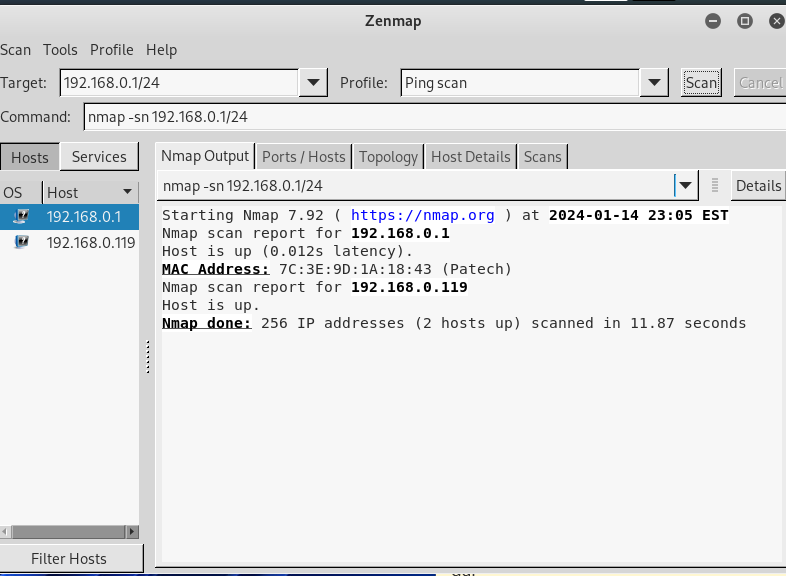

터미널에서 zenmap 입력하기

이곳에서 target에 어떤 아이피든 검색할 수 있다.

netdiscover 보다 더많은 정보를 준다.

이렇게 수집된 정보들로 해킹을 진행하는 것이다.

quick scan으로 하면더 자세한 정보를 받을 수 있다.

ssh root@192.168.1.12(타겟의 ip 주소)

비번은 alphine

'해킹' 카테고리의 다른 글

| HTTPS 우회하기 (1) | 2024.01.16 |

|---|---|

| MITM(중간자) 공격_arpspoof, bettercap (0) | 2024.01.15 |

| WPA/WPA2 해킹 (1) | 2024.01.13 |

| WEP 해킹 (0) | 2024.01.13 |

| 연결해제 공격 (0) | 2024.01.12 |